Wer in den letzten Monaten Phishing-Mails oder plötzlich aufpoppende „Ich bin kein Roboter“-Prüfungen erhalten hat, war möglicherweise näher an einer Infektion, als ihm bewusst war. Der Social-Engineering-Trick „Click-Fix” führt Menschen gezielt dazu, selbst einen schädlichen Befehl auszuführen – oft ohne dass Virenscanner dies erkennen. Seit Ende 2024 sehen Microsoft, Trend Micro, Proofpoint & Co. eine deutliche Zunahme solcher Kampagnen.

Wie funktioniert der Click-Fix-Angriff?

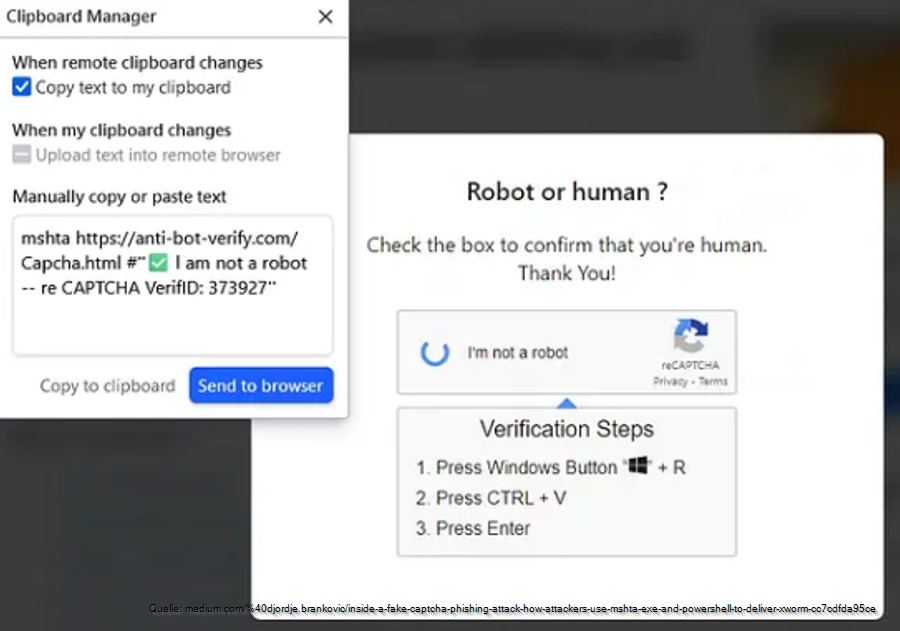

Ein Angreifer täuscht ein kleines Problem auf einer infizierten Website vor, beispielsweise mit der Meldung „Ich bin kein Roboter!“. Wenn man auf diese vermeintliche Checkbox klickt, wird unbemerkt ein Befehl kopiert. Anschließend soll man das folgende Captcha lösen: „Drücken Sie zuerst Win+R, dann STRG+V und anschließend Enter.“ Damit startet das Opfer eigenhändig einen Befehl, der den eigentlichen Schadcode nachlädt und den Angriff ausführt.

Was im Detail passiert

Ausgangspunkt: Eine Phishing-Mail eines bekannten Anbieters oder eine kompromittierte Website wird aufgerufen, die den Benutzer auf eine gefälschte CAPTCHA-Seite leiten.

Der Köder: Ein Dialog fordert den Nachweis „Ich bin kein Roboter” – inklusive Button als Checkbox, der im Hintergrund den vorbereiteten Befehl in die Zwischenablage kopiert.

Der Klick: Die Nutzer wollen das Captcha lösen, drücken die Tastenkombination (Win+R), um das Fenster „Ausführen“ zu öffnen, und fügen mit Strg+V den Befehl ein. Der eingefügte Befehl führt mshta.exe mit dem Ziel einer vorbereiteten Webseite mit dem Schadcode aus.

mshta ist ein legitimes Windows-Werkzeug für HTA/Script-Code und deshalb sehr beliebt.

Häufig startet mshta anschließend powershell.exe.

Die Kette: Mehrstufige Skripte laden weitere Fragmente nach (z. B. aus „.jpg“ oder „.mp3“ getarnt), etablieren Persistenz u. a. über Registry/Autostart-Einträge und entpacken den finalen Virus (Payload), beispielsweise einen Info-Stealer, der Passwörter und weitere sensible Daten vom PC stiehlt.

Ein praxisnahes Beispiel hat runtime.err0r analysiert: Fake-CAPTCHA im Booking-Look

Verschiedene Hersteller berichten über diesen aktuellen Angriff. In seinem Threat-Report H1/2025 berichtet Eset von einem Anstieg der Click-Fix-Angriffe um 500 %. Sie seien inzwischen der zweithäufigste Angriffsvektor nach Phishing.

Interessant ist auch die Zusammenfassung von Proofpoint, in der unterschiedliche Einsatzszenarien für diesen Angriff vorgestellt werden, bei denen auch Word-Dokumente mit dieser Art von Angriff präpariert werden können. Auf der Webseite finden sich auch weitere IoC zu den eingesetzten Schadcode-Varianten, darunter alte Bekannte wie Lumma Stealer oder XWorm.

Warum funktioniert das so gut?

Weil der Mensch der Ausführungs-Trigger ist. Anstelle von Makros oder Exploits nutzt Click-Fix unsere Hilfsbereitschaft sowie die immer unübersichtlicher werdenden Captcha-Methoden. Heute soll ich auf Ampeln klicken, morgen muss ich ein Bild in die gleiche Richtung drehen oder irgendwelche unleserlichen Buchstaben abtippen. Da ist Click-Fix ein absoluter Liebling der Anwender: Einfach die Tastenkombination drücken und man zeigt: „Ich bin kein Roboter.”

MASSNAHMEN MIT WIRKUNG

mshta & HTA unterbinden

WDAC (Windows Defender Application Control) kann die Ausführung von HTA blockieren – selbst im Audit-Modus. Dadurch wird Angreifern eine zentrale Stufe der Kette genommen.

Run-Dialog einschränken

In Rollen, die ihn nicht benötigen: Win+R via GPO/Applocker/WDAC deaktivieren bzw. einschränken. Microsoft rät explizit zu Policies, die die Nutzung des Run-Dialogs auf das Nötigste beschränken.

Awareness für Anwender

Schulung mit Click-Fix-Screenshots/Use Cases: „Wenn eine Website dich bittet, Win+R zu drücken und etwas einzufügen!“ Bitte sofort melden!.

Fazit

Click-Fix ist kein „neuer Malware-Typ“, sondern Social Engineering auf Steroiden. Die vielen undurchschaubaren Sicherheitsmechanismen mit Captchas nutzt der Angreifer zu seinem Vorteil aus und macht daraus ein einfach lösbares Rätsel. Menschen lösen ihren eigenen Cyberangriff aus. Ergänzen Sie dies in Notfallübungen – wer die Prozessketten kennt, reagiert schneller.

Hier geht’s zu: WARUM KANN EINE NOTFALLÜBUNG RUHIG SCHIEF GEHEN?