Phishing-Angriffe gehören zu den häufigsten und gefährlichsten Bedrohungen für Unternehmen und deren Anwender. Ein kürzlich erfolgter Cyberangriff, der wie ein Kettenbrief funktioniert, zeigt, wie innerhalb kurzer Zeit viele Opfer getroffen werden können. Der Angriff begann vermutlich mit einem gehackten Account aus einem Dark-Web-Shop und verbreitete sich rasend schnell. In diesem Artikel möchte ich erklären, wie der Angriff abgelaufen ist und warum er so gefährlich ist.

Ein moderner Kettenbrief

Der Angriff beginnt mit dem erfolgreichen Diebstahl von Zugangsdaten eines einzelnen Opfers. Möglicherweise nutzte der Angreifer einen im Dark Web zum Verkauf angebotenen geleakten Account, um den Angriff zu starten. Sobald der Angreifer Zugang zu den Zugangsdaten des ersten Opfers hatte, begann sich der Angriff wie ein Kettenbrief weiter auszubreiten.

Schritt 1: Initialer Zugriff

Der Angriff beginnt mit einem gestohlenen Account.

Der erste Schritt des Angriffs erfolgte, als der Angreifer Zugriff auf die Anmeldedaten eines Benutzers erhielt. Diese stammten vermutlich aus früheren Datenpannen oder wurden in Foren sowie auf illegalen Marktplätzen gehandelt. Der Angreifer kaufte diese gestohlenen Daten, um sich in unserem Beispiel auf Microsoft-365-Konten einzuloggen.

In diesem Fall nutzte der Angreifer den gestohlenen Account, um auf das Postfach und das Adressbuch des ersten Opfers zuzugreifen. Mithilfe dieses Zugriffs konnte der Angreifer die E-Mail-Adresse des ersten Opfers nutzen, um den Angriff auf weitere Personen auszudehnen.

Schritt 2: Manipulierte Freigabe auf OneDrive

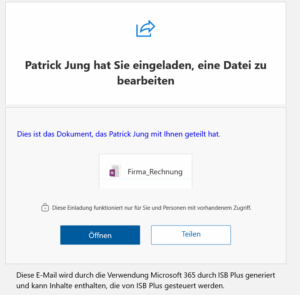

Bevor der Angreifer die ersten E-Mails verschickte, erstellte er im OneDrive-Konto des Opfers eine manipulierte Notepad-Datei mit einem Freigabe-Link. Die Datei trug einen harmlosen Dateinamen wie zum Beispiel:

„[Firmenname]_Rechnung.url“ als OneNote Datei.

Durch die Verwendung des Firmennamens des Opfers sollten die E-Mails noch vertrauenswürdiger erscheinen.

Schritt 3: Freigabelink versenden

Nun begann er, E-Mails an alle Kontakte im Adressbuch des Benutzers zu versenden. Diese E-Mails schienen völlig legitim, da sie von einer bekannten und vertrauenswürdigen Quelle zu stammen. Der Text war der Standardtext, der von MS365 bei einer Freigabe erzeugt wird.

„Jemand hat Sie eingeladen, eine Datei zu bearbeiten.“

Der Phishing-Kettenbrief beginnt

Sobald die E-Mail mit der Dateifreigabe an die Kontakte des ersten Opfers gesendet wurde, trat der Kettenbrief-Effekt ein. Je mehr Kontakte der Benutzer hatte, desto weiter verbreitete sich der Angriff. In der Regel öffneten die Empfänger den Link zur Datei, entweder aus Neugier oder weil sie erwarteten, eine legitime geschäftliche Kommunikation zu erhalten.

Schritt 4: Der Diebstahl der Zugangsdaten

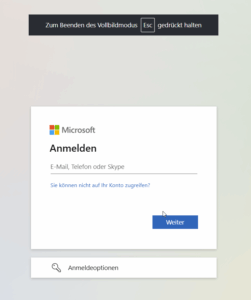

Nun kam der gefährliche Teil des Angriffs: Der Empfänger klickte auf den Link und landete auf der legitimen Microsoft-Seite (z. B. der Anmeldeseite für Microsoft 365). Diese Seite forderte den Benutzer auf, seine Anmeldedaten einzugeben, um auf die freigegebene Datei zuzugreifen.

Doch an diesem Punkt geschah der eigentliche Angriff: Sobald der Benutzer auf „Weiter“ klickte und nach seinem Benutzernamen gefragt wurde, öffnete sich der Browser plötzlich im Vollbildmodus „Browser in the middle Attack“. Nun greift die eingebettete Weiterleitung innerhalb der geteilten Datei und öffnet diese gefälschte Anmeldeseite. Die Angreifer nutzen hierfür die Plattformen großer Provider (Hyperscaler), um die Webseite zu hosten. Bei der Analyse wurden Microsoft- und Akamai-IP-Adressen sowie -URLs identifiziert.

Warum Vollbild-Modus?

Dieser ist entscheidend, weil er die URL in der Adresszeile des Browsers ausblendet. Ohne den sichtbaren Seitennamen konnte der Benutzer nicht erkennen, ob er sich auf einer echten Microsoft-Seite oder einer gefälschten Seite befand. Der Benutzer gab seine Anmeldedaten ein, ohne zu bemerken, dass er auf eine Phishing-Seite zugegriffen hatte.

Für diesen Angriff können viele verschiedene Browser auf unterschiedlichen Plattformen genutzt werden.

Sobald er seine Anmeldedaten eingegeben hatte, erhielt er eine Fehlermeldung, dass die Datei nicht verfügbar sei oder nicht geöffnet werden könne.

Und alles beginnt von vorn

Nachdem die Opfer ihre Anmeldedaten auf der gefälschten Seite eingegeben hatten, erhielten sie eine Fehlermeldung, die besagte, dass die Datei nicht zugänglich sei. Viele Benutzer schlossen daraufhin den Browser, ohne weiter darüber nachzudenken, und bemerkten nicht, dass ihre Zugangsdaten nun in die Hände des Angreifers gefallen waren.

Was sie jedoch nicht wussten, war, dass der Angreifer nun vollständigen Zugang zu ihren Microsoft-365-Postfach hatte und diese für weitere Angriffe derselben Art nutzte.

Was macht den Angriff so gefährlich?

Er beginnt mit einem gestohlenen Account, wodurch das Vertrauen in die E-Mail des Angreifers sofort vorhanden ist. Da die E-Mail von einer vertrauten Quelle zu stammen scheint, öffnen viele Empfänger sie ohne Bedenken.

Der Vollbildmodus blendet die URL aus, sodass Benutzer nicht erkennen können, dass sie sich auf einer gefälschten Seite befinden. Dadurch wird es erheblich erschwert, den Phishing-Versuch zu erkennen.

Der Angriff verbreitet sich schnell über das Adressbuch des ersten Opfers. Das bedeutet: Je mehr Kontakte ein Benutzer hat, desto mehr Personen werden durch die Phishing-E-Mails erreicht.

Der Angreifer hat bis zur Passwortänderung vollen Zugriff auf die MS365-Anwendung des Opfers, zu der auch Sharepoint und Teams gehören.

Der Angriff kann für beliebige Webplattformen angepasst werden. Es gibt Berichte über Angriffe auf Accountdaten von Steam. Dieses Vorgehen wird von SquareX unter folgendem Link erläutert: https://sqrx.com/fullscreen-bitm

Der Angriff funktioniert mit vielen gängigen Browsern, darunter auch Safari. Somit ist es ein plattformübergreifender Angriff und kann MacOS, Windows und Linux Benutzer betreffen.

Was ist das Ziel des Angreifers?

Das primäre Ziel scheint darin zu bestehen, in kurzer Zeit sehr viele Zugangsdaten zu erlangen. Diese können anschließend auf Dark-Web-Marktplätzen weiterverkauft werden.

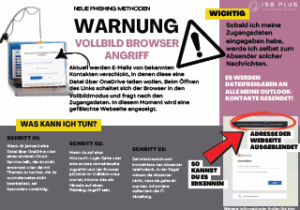

Was ist nach einem solchen Vorfall zu tun?

In jedem Fall muss das Passwort der betroffenen Person geändert werden. Außerdem sollte gefragt werden, ob dieses Passwort noch bei anderen Diensten eingesetzt wird.

Allerdings muss jeder Fall einzeln untersucht werden, da durch den Zugriff auf weitere MS-365-Ressourcen auch Daten gestohlen oder Konfigurationen im Benutzerkontext geändert werden können. So könnte sich der Angreifer beispielsweise Geräte für die Passwort-Rücksetzfunktion registrieren.

Ein erfolgreicher Angriff auf meine Kontakte stellt natürlich auch einen meldepflichtigen Datenschutzvorfall dar, bei dem alle Betroffenen informiert werden müssen.

Es ist wichtig, die Betroffenen – in diesem Fall die Empfänger – zu informieren, damit sie keine weiteren Kontakte anschreiben.

Kann ich sowas verhindern?

Hier kannst du die Awareness-Warnung für diese Phishing-Methode für deine Anwender herunterladen.

Es gibt einige Maßnahmen, die man umsetzen kann, um Angriffe zu erschweren oder vielleicht sogar ganz zu verhindern.

Wer Unterstützung bei der Analyse solcher Vorfälle oder Hilfe bei der Umsetzung präventiver Maßnahmen benötigt, kann sich gerne bei mir melden.

Warum solche Angriffe immer noch so gut funktionieren, erfährst Du hier: 55% DER CLOUD NUTZER HABEN KEIN BOCK AUF IT-SECURITY!